Oracle ma zaprzeczony Naruszenie serwerów logowania SSO Oracle Cloud Federed SPO i kradzież danych konta dla sześciu milionów użytkowników. Jednakże, Bleeping Computer zweryfikował wiele firm potwierdziło ważność domniemanych naruszeń próbek danych.

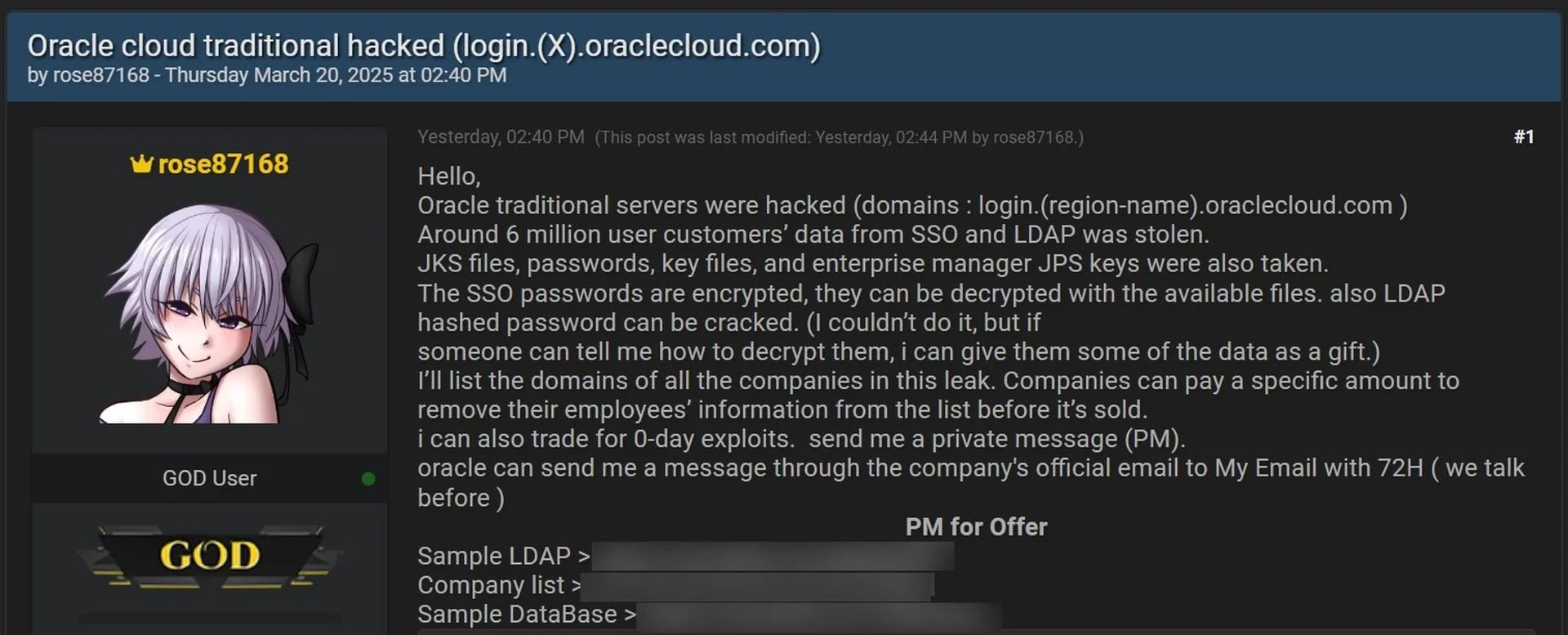

Naruszenie została po raz pierwszy zgłoszona przez osobę o imieniu Rose87168, która twierdziła, że uzyskała dostęp do serwerów Oracle Cloud. Aktor zagrożenia zaczął sprzedawać domniemane dane uwierzytelniania dla 6 milionów użytkowników, twierdząc, że skradzione hasła LDAP mogą zostać odszyfrowane.

Uszkodzone dane zawierają adresy e -mail, dane LDAP i listę 140 621 domen dla firm i agencji rządowych dotkniętych naruszeniem. Jednak wiele z tych domen wygląda jak testy, a wiele domen należy do niektórych firm.

Niektóre domeny wydają się być testami i istnieje wiele domen na firmę.

ROSE87168 dostarczył również archiwum To pokazało zdolność hakera do tworzenia plików na serwerach Oracle, co wspiera prawdopodobieństwo naruszenia.

Oracle odrzucił jednak roszczenia o naruszenie pomimo demo weryfikacji danych przez kilka firm.

Niektóre wymienione firmy zweryfikowały autentyczność części danych, w tym nazwy wyświetlania LDAP i adresy e -mail, potwierdzając, że naruszenia danych są prawidłowe.

Jeden z e -maili uzyskanych przez Bleeping Computer Pokazuje aktora zagrożenia kontaktowego z zespołem bezpieczeństwa Oracle w sprawie swoich danych. Ta korespondencja pokazuje, że osiągnęli zamierzone celowanie.

Haker skontaktował się z e -mailem Oracle Security, który twierdzi, że uzyskał dane konta Oracle Cloud dla sześciu milionów użytkowników.

Bleeping Computer Otrzymał również komunikację, prowadząc ich do przekonania, że Oracle była dalej zaangażowana z aktorem zagrożonym. Może to sugerować próbę interakcji, ale nie wskazano wyraźnie w źródle.

Firma cyberbezpieczeństwa CloudSek odkryła, że serwer Oracle Fusion Middleware 11G prowadził starszą wrażliwą wersję. Aktor zagrożenia twierdził, że wykorzystał podatność w oprogramowaniu Oracle, śledzona jako CVE-2011-35587. Zazwyczaj, z adresu URL archive.org, luki w zakresie oprogramowania mogą ujawniać błędy i czynniki zagrożenia.

Serwer „login.us2.oraclecloud.com” został zdjęty w trybie offline przez Oracle krótko po pojawianiu się wiadomości o domniemanym naruszeniu.

Ironią jest to, że Oracle, tytan bezpieczeństwa bazy danych, zostaje złapany w sieci odmowy, przed którą weryfikują nawet jego klienci.

Ta rozbieżność podkreśla namacalną tajemnicę bezpieczeństwa cybernetycznego: co stanowi możliwe do zweryfikowania naruszenie? To, że Oracle przenosi serwer offline – pozornie zwyczajny serwer, ale jeden wykorzystywany przez oskarżonych – ma na celu celową, ale sprzeczną odpowiedź.

Bardzo ważne jest, aby zająć się faktem, że wiele z tych domen jest odnotowanych jako testy, a wiele należy do tych samych bytów, sugerując, że atakujący albo po prostu zeskrobane informacje o katalogu lub znalezienie sposobu wyczarowania wielu subdomen w sposób iluzoryzmu.

- Firma cyberbezpieczeństwa CloudSek odkryty: Starsza wrażliwa wersja Oracle Fusion Middleware 11G, prawdopodobnie wykorzystywana przez CVE-2021-35587.

Konieczne jest zakwestionowanie luki między szybkim działaniem Oracle, aby zdjąć serwer a bezpośrednią odmową naruszenia, jednocześnie utrzymując luki otwarte na dalszą infiltrację. To wyróżnia się rosnącym problemem w zakresie bezpieczeństwa cybernetycznego, w którym firmy muszą stawić czoła niebezpieczeństwu, które daje przestarzałe oprogramowanie i inne luki, które zignorowali zdecydowanie zbyt długo.

Kluczowym wynosem nie jest zaprzeczenie, ale zaangażowanie: przedziałowe raporty pokazują, że aktor zagrożony dotarł do zespołu bezpieczeństwa Oracle z skradzionymi próbkami danych. Ta interakcja mówi – strategie obrony Oracle wymagają kompleksowego przeglądu, w tym zarówno zabezpieczenia serwera, jak i zajmujące się potencjalnymi lukami w swoim oprogramowaniu.