Rodzina MacOS Ferret, znana z koreańskiego APTS dla Cyberpionage, wprowadziła nowy wariant o nazwie Elastyczna Ferret, który obecnie uniknie środków wykrywania zaimplementowanych przez Apple.

Wariant złośliwego oprogramowania z elastycznością elastycznego giełdowego elastycznego miary Apple

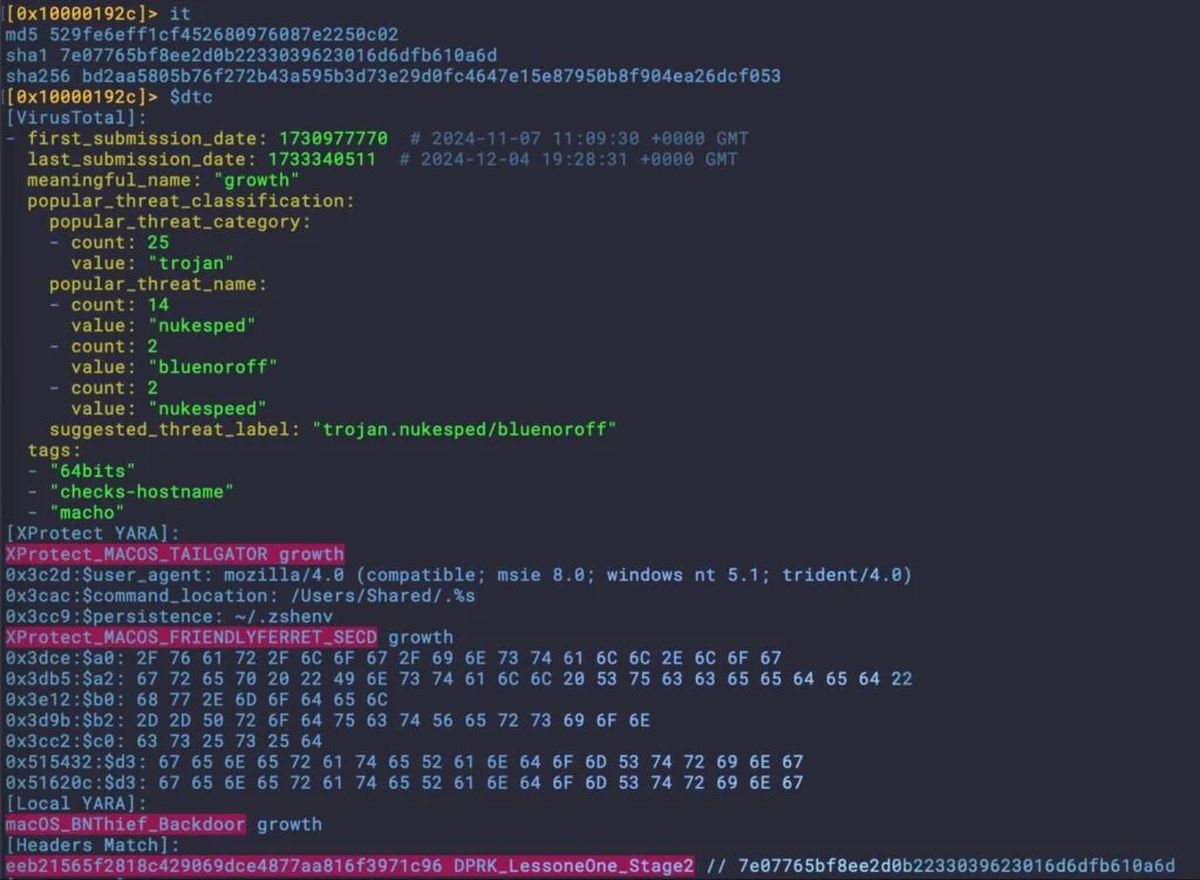

Ten wariant oporny na wykrywanie był zidentyfikowane przez naukowców z Sentinelone, którzy zauważyli zdolność do ominięcia najnowszej aktualizacji podpisu XProtect, która ma blokować infekcje fretki. W przeciwieństwie do swoich poprzedników, elastyczna ferret nosi legalny podpis programisty Apple i identyfikator zespołu, który dodaje warstwę oszustwa do jego działania.

Rodzina Ferret Maderware jest powiązana z kampanią „Contagious wywiad”, w której aktorzy zagrożeni oszukują ofiary w instalacji złośliwego oprogramowania, udając ankieterów. Ta kampania podobno rozpoczęła się w listopadzie 2023 r. I obejmowała wiele wariantów złośliwego oprogramowania, takich jak Frostyferret_UI, FriendlyFerret_Secd i Multi_Frostyferret_CMDCodes – z których wszystkie zostały omówione w najnowszej aktualizacji XProtect Apple.

Elastyczna Ferret unika Xprotect

Analiza Sentinelone ujawniła, że w wersji XProtect 5286 nowy wariant elastyczny, nie wykrył. Poprzez bieżące badanie odkryli wariant ChromeUpdate znany jako Mac-installer.installeralt, który jest również podpisany z ważnym identyfikatorem programistów Apple i identyfikatorem zespołu, utrzymując w ten sposób połączenie z istniejącą rodziną Ferret.

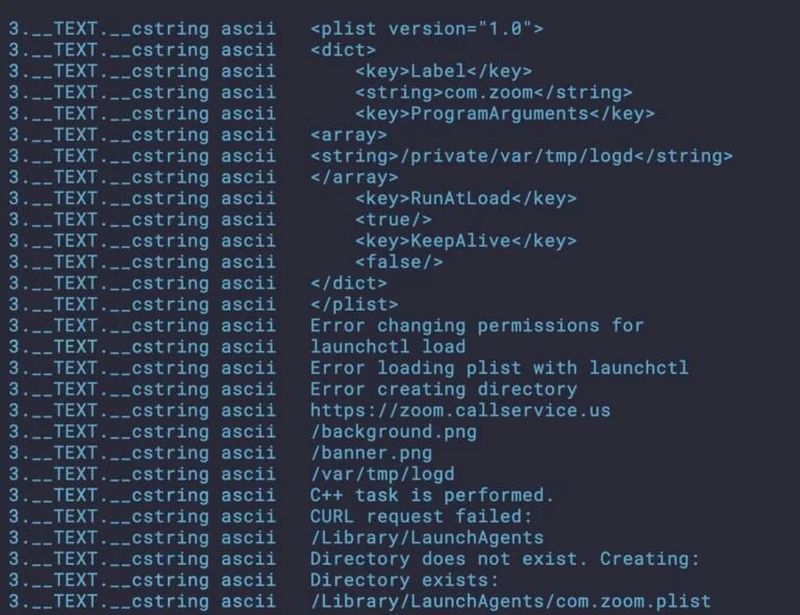

Krople złośliwego oprogramowania, określane w porównaniu z.pkg, zawiera dwie aplikacje – Installeralert.App i Versus.App – i samodzielny binarny o nazwie „Zoom”. Po wykonaniu binarny „powiększenie” łączy się z podejrzaną domeną niezwiązaną z usługami powiększonymi i podnoszą uprawnienia systemowe. Jednocześnie instalalert.App generuje komunikat o błędzie, który naśladuje ostrzeżenia macOS strażnika podczas wdrażania agenta trwałości.

Pomimo udostępnienia 86% podobieństwa kodu z ChromeupDate, instalator MAC nie został oznaczony przez Xprotect, dopóki nie został powiązany ze odwołanym identyfikatorem programistów, co pozwoliło badaczom odkryć dalsze próbki elastycznej.

Według Sentinelone kampania „Contagious wywiad” jest przykładem manewrów trwających, aktywnych aktorów zagrożenia, w których przeciwnicy dostosowują podpisane aplikacje do funkcjonalnie podobnych wersji niepodpisanych, aby uniknąć środków bezpieczeństwa. Obejmuje to różnorodne taktyki mające na celu szeroką gamę celów w społeczności deweloperów, ułatwionych za pośrednictwem mediów społecznościowych i witryn udostępniania kodu, takich jak GitHub.

Naukowcy zwrócili uwagę, że grupy aktorów zagrożeń skupionych na macoS obejmują wybitne podmioty z Korei Północnej, Chin i Rosji. Boris Cipot, starszy inżynier ds. Bezpieczeństwa w Black Duck, podkreślił ciągłą ewolucję technik w celu ominięcia obrony bezpieczeństwa.

Ostatnia aktualizacja Signature Apple ukierunkowała kilka komponentów tej rodziny złośliwego oprogramowania, w tym backdoor ukryty jako plik systemu operacyjnego o nazwie com.apple.secd, oprócz modułów trwałości ChromeupDate i CameryAccess. W szczególności komponenty w rodzinie Ferret Malware wykazują wspólne podobieństwa z innymi związanymi z kampaniami KRLD, w tym udostępnianie plików za pośrednictwem rozdzielczości Dropbox i IP za pośrednictwem API.IPIFY.ORG.

Wyróżniony obraz obrazu: Wesson Wang/Unsplash