Pojawiło się nowe zagrożenie cybernetyczne znane jako DoubleClickjacking, wykorzystujące sekwencję dwóch kliknięć w celu ominięcia istniejących zabezpieczeń sieciowych i potencjalnie prowadzące do przejęcia kont w głównych witrynach internetowych. Odkryte przez badacza bezpieczeństwa Paulosa Yibeloten wyrafinowany atak manipuluje czasem pomiędzy kliknięciami, stwarzając poważne ryzyko dla użytkowników.

Nowe zagrożenie cybernetyczne DoubleClickjacking wykorzystuje kliknięcia do przejmowania kont

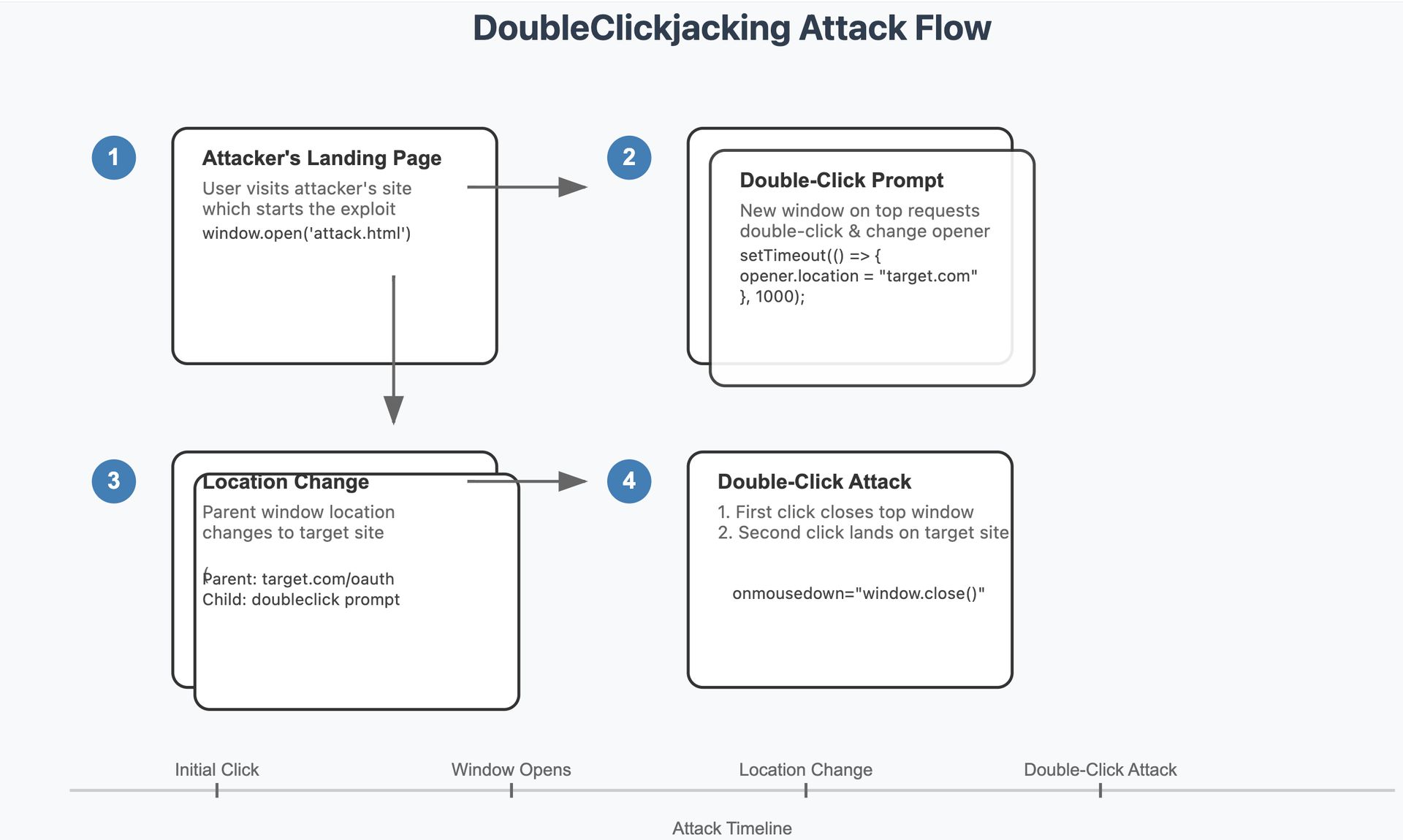

DoubleClickjacking opiera się na koncepcji clickjackingu, który zazwyczaj wprowadza użytkowników w błąd i powoduje, że nieświadomie klikają ukryte lub zamaskowane przyciski. Tradycyjne zabezpieczenia zostały wzmocnione w nowoczesnych przeglądarkach – np. domyślne ustawienie plików cookie na „SameSite: Lax” – jednak DoubleClickjacking omija te środki. Atak polega na subtelnej manipulacji, polegającej na nakłonieniu użytkowników do dwukrotnego kliknięcia łagodnego monitu. Podczas tej sekwencji osoby atakujące wykorzystują czas zdarzenia do zamiany zawartości nadrzędnego okna przeglądarki na poufną stronę, taką jak okno dialogowe autoryzacji OAuth, umożliwiając w ten sposób autoryzację złośliwych działań drugim kliknięciem.

Proces rozpoczyna się, gdy niczego niepodejrzewający użytkownik odwiedza witrynę osoby atakującej i jest przekonany, że musi kliknąć dwukrotnie, aby sprawdzić, czy nie jest robotem. Po kliknięciu otwiera się nowe okno, a gdy użytkownik przygotowuje się do dwukrotnego kliknięcia, zawartość witryny nadrzędnej ulega zmianie. Zamknięcie górnego okna pierwszym kliknięciem i wylądowanie na wrażliwym elemencie drugim kliknięciem umożliwia atakującym uzyskanie nieautoryzowanego dostępu do kont.

Zaatakowane strony internetowe są narażone na ryzyko przejęcia kont, nieautoryzowanego dostępu do aplikacji z szerokimi uprawnieniami do danych oraz zmian w krytycznych ustawieniach konta lub transakcjach finansowych. Główne witryny internetowe korzystające z protokołu OAuth, w tym Salesforce, Slack i Shopify, zostały oznaczone jako podatne na ten atak.

Chociaż tradycyjne zabezpieczenia, takie jak nagłówki X-Frame-Options i zasady bezpieczeństwa treści, mają na celu udaremnienie kliknięć, nie sprawdzają się w przypadku DoubleClickjacking. Exploit wymaga minimalnej interakcji ze strony użytkownika – zaledwie dwukrotnego kliknięcia – co czyni go szczególnie zwodniczym. Co więcej, wykracza poza strony internetowe, zagrażając również rozszerzeniom przeglądarki, takim jak portfele kryptograficzne lub sieci VPN, potencjalnie umożliwiając atakującym wyłączenie funkcji bezpieczeństwa lub autoryzację transakcji finansowych.

Aby złagodzić to ryzyko, zaleca się kilka strategii. Programiści mogą wdrożyć zabezpieczenia po stronie klienta, takie jak domyślne wyłączanie wrażliwych przycisków do czasu wykrycia celowego działania użytkownika. Na przykład rozwiązanie JavaScript może blokować przyciski do czasu wystąpienia ruchu myszą lub naciśnięcia klawiszy. W dłuższej perspektywie zachęca się dostawców przeglądarek do wprowadzenia nowych standardów podobnych do X-Frame-Options, w tym nagłówka HTTP Double-Click-Protection, w celu ochrony przed tym exploitem.

Autor wyróżnionego obrazu: Kerem Gülen/Midjourney