Kampania phishingowa skierowana do firm produkcyjnych w Europie naraziła na szwank około 20 000 kont Microsoft Azure korzystających z HubSpot i DocuSign. Operacja, która trwała od czerwca do września 2024 r., dotknęła przede wszystkim firmy z sektora motoryzacyjnego, chemicznego i przemysłowego w Niemczech i Wielkiej Brytanii. Przestępcy wykorzystali narzędzie HubSpot Free Form Builder do tworzenia zwodniczych formularzy i wabili ofiary wiadomościami e-mail podszywającymi się pod legalne usługi.

Kampania phishingowa naruszyła 20 000 kont Microsoft Azure w Europie

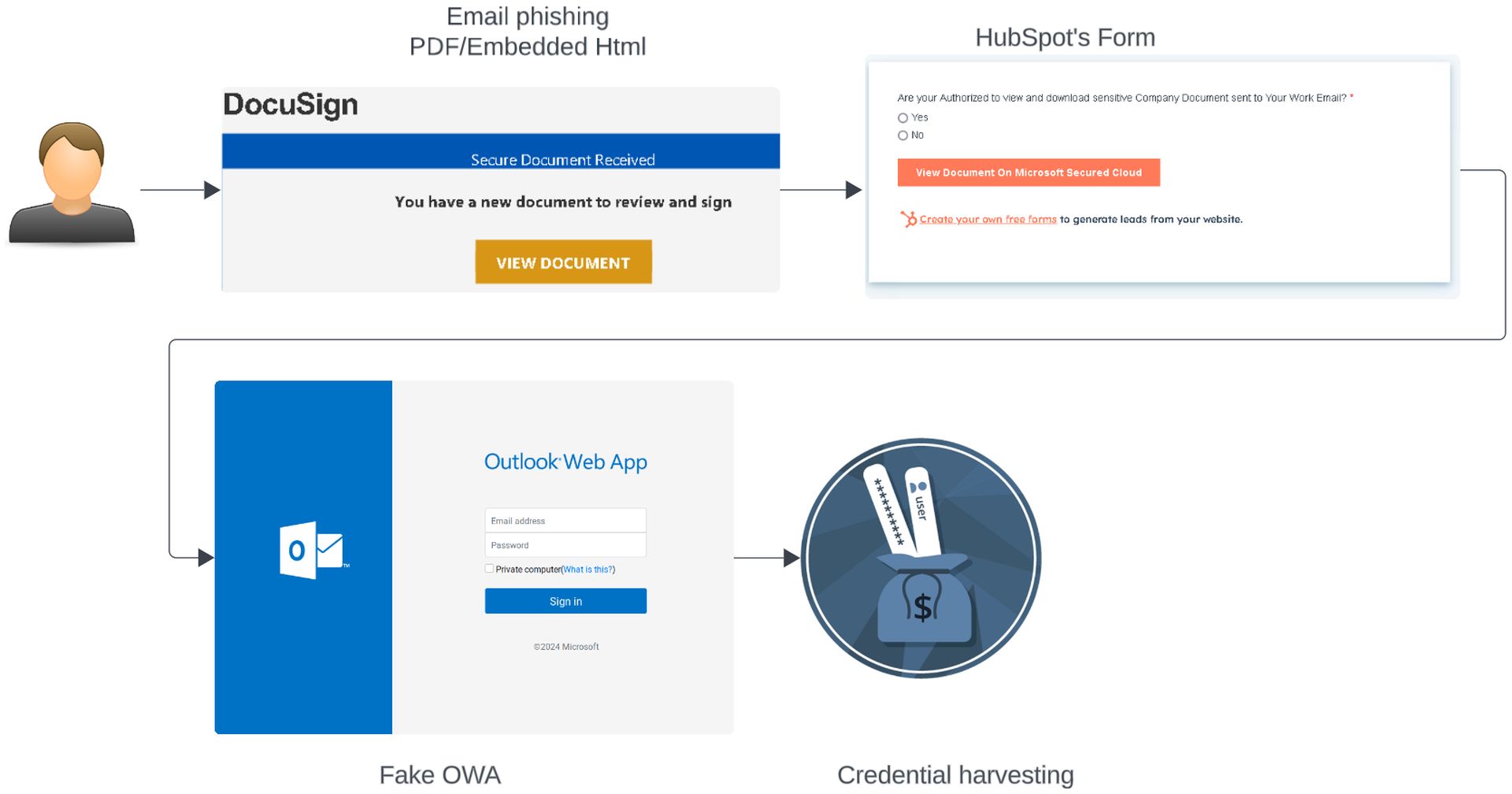

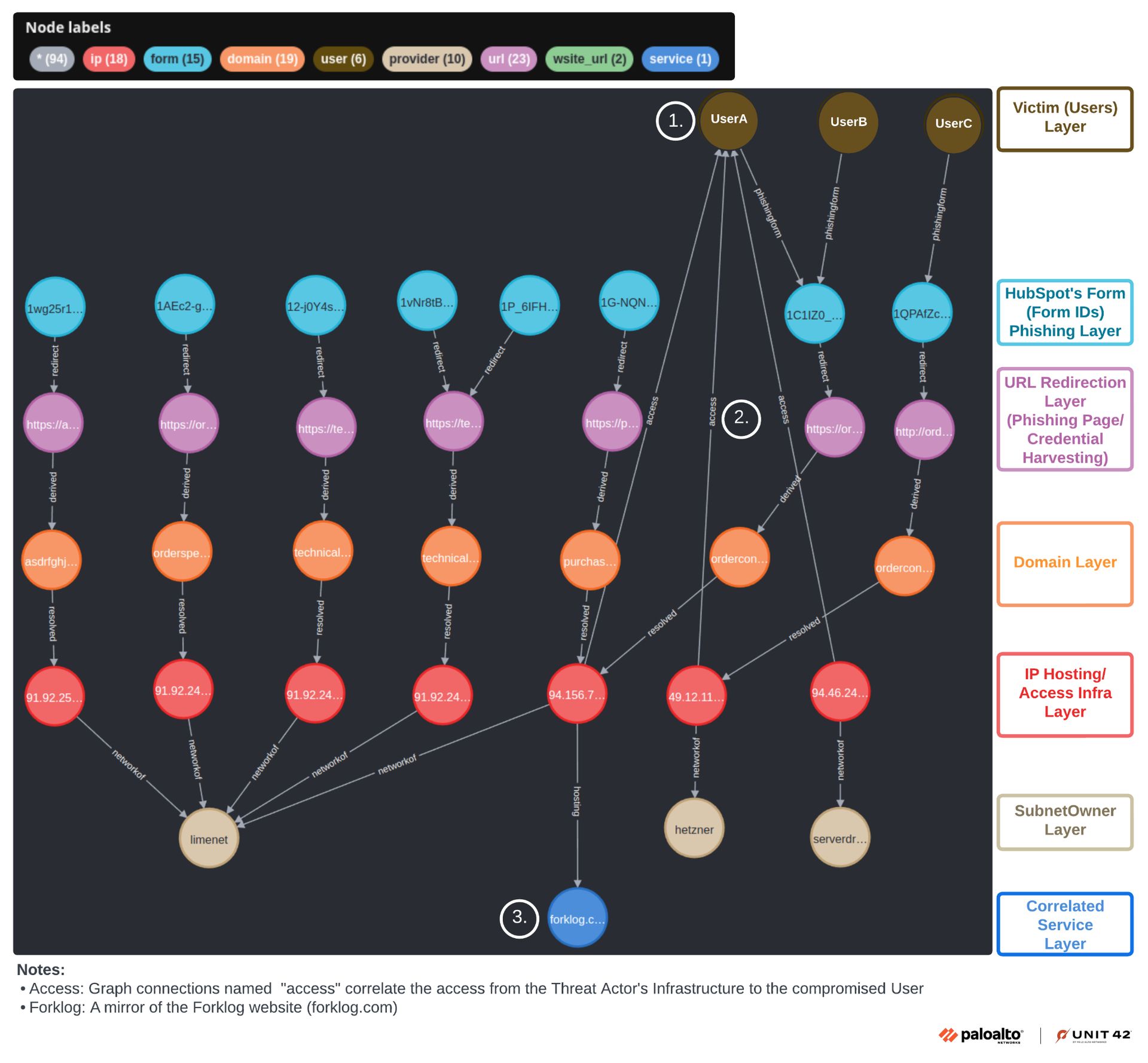

Jednostka Palo Alto Networks 42 zidentyfikowane kampanii i zgłosili, że napastnicy wykorzystali formularze internetowe HubSpot jako pułapkę mającą na celu przechwycenie poufnych informacji. Stworzyli 17 różnych formularzy, zaprojektowanych tak, aby naśladować uzasadnione prośby Microsoft Azure referencje. W formularzach tych ofiary słabo sformułowanym angielskim pytano, czy są „upoważnione do przeglądania i pobierania poufnych dokumentów firmowych przesłanych na Twój służbowy adres e-mail?” Ten monit rzekomo miał ułatwić dostęp do kluczowych dokumentów przechowywanych w „Microsoft Secured Cloud”.

Ofiary, które kliknęły formularze, były przekierowywane na strony podszywające się pod aplikację Microsoft Outlook Web App i portale logowania Azure, hostowane w domenach „.buzz”. Taktyka ta umożliwiła atakującym ominięcie standardowych zabezpieczeń poczty elektronicznej, takich jak wiadomości phishingowe powiązane z legalną usługą (HubSpot). Jednak e-maile nie przeszły kontroli uwierzytelnienia SPF, DKIM i DMARC.

Microsoft Teams nie jest bezpieczny: hakerzy wkradają się przez rozmowy

Gdy napastnicy uzyskali dostęp do zaatakowanych kont, rozpoczęli działania po włamaniu. Rejestrowali własne urządzenia na kontach ofiar, zapewniając w ten sposób ciągły dostęp. Badania wykazały, że ugrupowania zagrażające często łączą się za pośrednictwem sieci VPN znajdujących się w tych samych krajach, co ich cele, co pomaga im wtopić się w otoczenie. W przypadkach, gdy zespoły IT próbowały odzyskać kontrolę nad zhakowanymi kontami, osoby atakujące inicjowały resetowanie haseł, tworząc scenariusz przeciągania liny co dodatkowo skomplikowało wysiłki naprawcze.

Potencjalny wpływ ataków wykracza poza kradzież danych uwierzytelniających. Mając dostęp do kont platformy Azure, osoby atakujące mogą zwiększyć uprawnienia w celu tworzenia, modyfikowania lub usuwania zasobów w zaatakowanych środowiskach chmurowych. Mogą także potencjalnie przemieszczać się w poprzek sieci, aby uzyskać dostęp do wrażliwych kontenerów magazynujących powiązanych z kontami ofiar.

Chociaż liczba ofiar, które podały dane uwierzytelniające Azure, jest niepewna, eksperci ds. bezpieczeństwa podejrzewają, że może być ona niższa niż łączna liczba kont docelowych, ponieważ nie wszystkie ofiary korzystałyby z infrastruktury Azure. Nathaniel Quist z Jednostki 42 podkreślił, że operacja ta stanowi bardziej ambitne przejście w kierunku ataków phishingowych skoncentrowanych na chmurze. Cyberprzestępcy coraz częściej atakują dane uwierzytelniające użytkowników na platformach chmurowych i SaaS, zamiast polegać na złośliwym oprogramowaniu w celu naruszenia bezpieczeństwa urządzeń końcowych.

Autor wyróżnionego obrazu: Microsoftu