Cyberprzestępcy coraz częściej wykorzystują Microsoft Teams do przeprowadzania ataków vishingowych mających na celu uzyskanie dostępu do systemów użytkowników. Trend Mikro zgłoszone konkretny incydent obejmujący serię e-maili phishingowych, po których następowała zwodnicza rozmowa telefoniczna w aplikacji Microsoft Teams. Oszuści udawali, że oferują wsparcie techniczne i zmanipulowali ofiarę, aby pobrała oprogramowanie do zdalnego dostępu.

Cyberprzestępcy wykorzystują Microsoft Teams do ataków typu „vishing”.

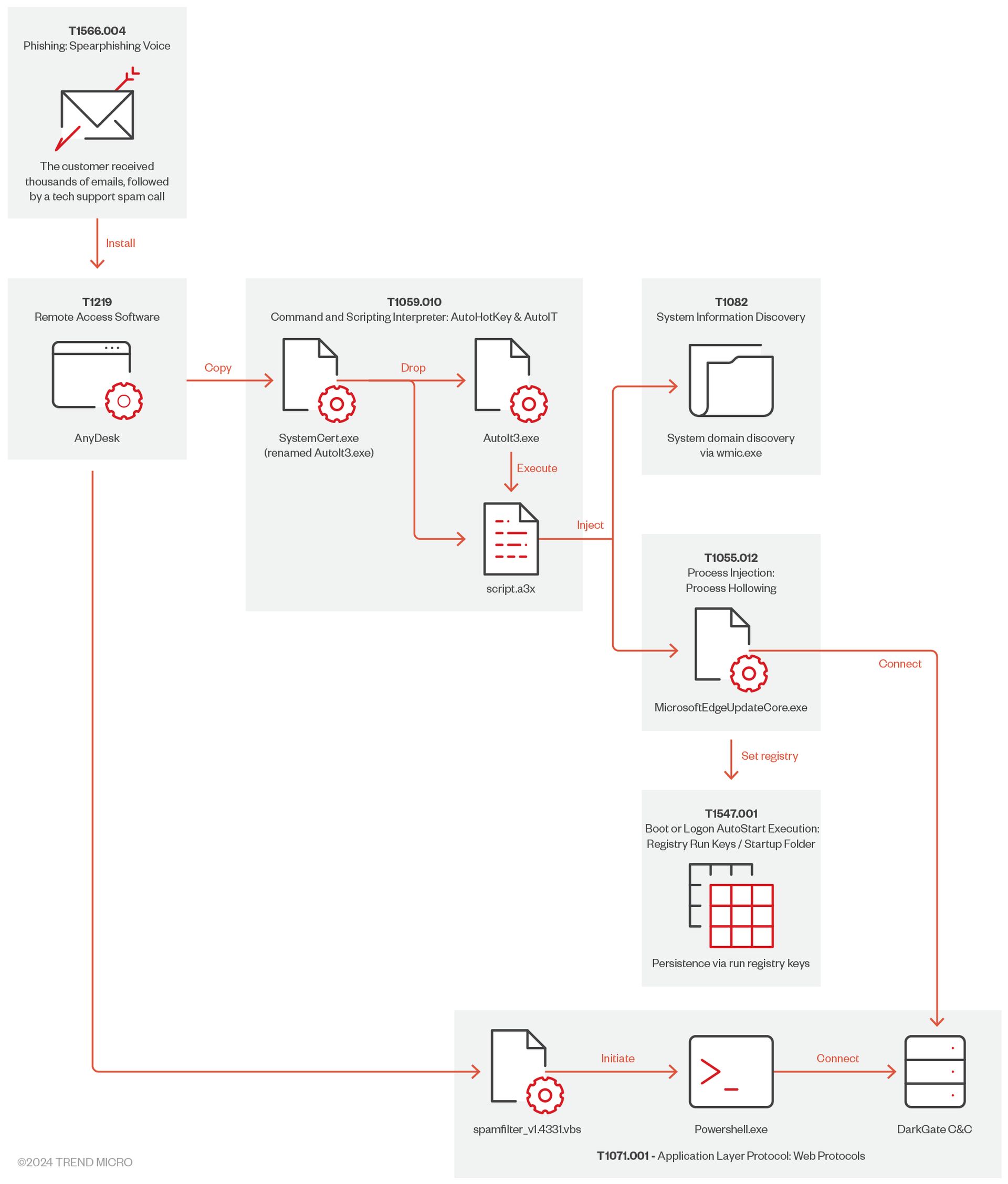

Atak rozpoczął się od lawiny e-maili phishingowych, których celem była skrzynka odbiorcza ofiary. Krótko po tym pierwszym kontakcie osoba atakująca nawiązała połączenie za pośrednictwem aplikacji Microsoft Teams, podając się za pracownika firmy, której ofiara ufała. Podczas tej rozmowy cyberprzestępca namawiał ofiarę do zainstalowania aplikacji do zdalnego wsparcia. Początkową sugestią była pomoc zdalna firmy Microsoft, ale gdy instalacja napotkała problemy, osoba atakująca przerzuciła się na AnyDesk, narzędzie do zdalnego pulpitu powszechnie wykorzystywane przez złośliwe podmioty.

AnyDesk został zhakowany, natychmiast zresetuj swoje hasła

Po zainstalowaniu AnyDesk na komputerze ofiary atakujący przejął nad nim kontrolę. Następnie rozmieścili różne podejrzane pliki, w tym jeden zidentyfikowany jako Trojan.AutoIt.DARKGATE.D. Szkodnik ten, dostarczany za pośrednictwem skryptu AutoIt, umożliwiał atakującemu wykonywanie złośliwych poleceń i utrzymywanie zdalnej kontroli nad systemem. Osoba atakująca wykonała kilka poleceń, które zebrały szczegółowe informacje o systemie ofiary, wykorzystując polecenia takie jak systeminfo, Route print i ipconfig /all, które zapisywały zebrane dane w pliku o nazwie 123.txt.

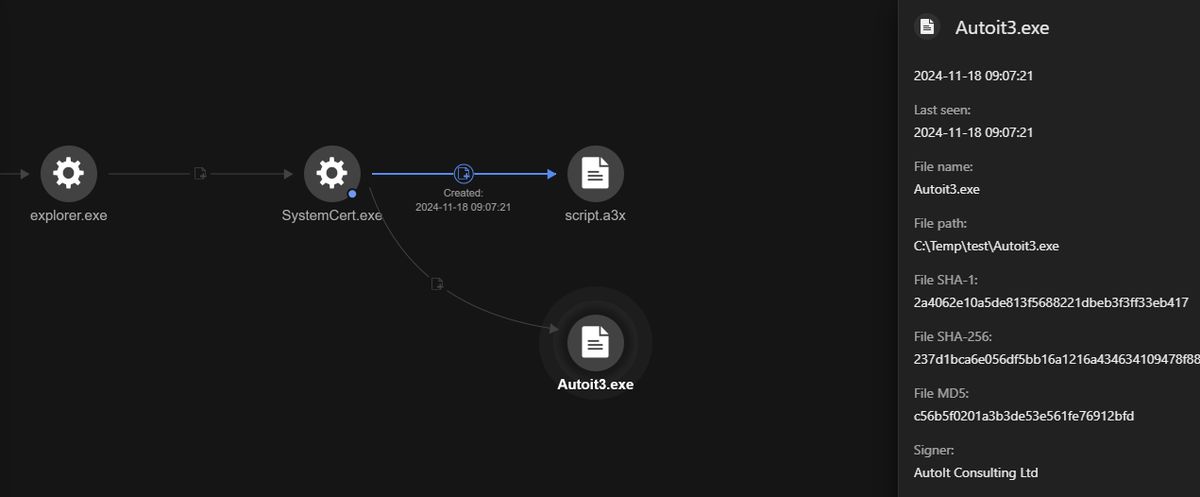

Po uzyskaniu dostępu za pośrednictwem AnyDesk osoba atakująca podjęła dalsze szkodliwe działania i zastosowała techniki mające na celu uniknięcie wykrycia. Na przykład wykorzystano skrypty AutoIt do identyfikacji i ominięcia oprogramowania antywirusowego obecnego w systemie. Ponadto złośliwe pliki były dyskretnie pobierane i rozpakowywane do ukrytych katalogów, zmniejszając w ten sposób prawdopodobieństwo wykrycia. Wśród nich znajdował się plik o nazwie SystemCert.exe, który tworzył dodatkowe skrypty i pliki wykonywalne w folderach tymczasowych i ułatwiał dalsze szkodliwe działania.

Na szczęście atak został udaremniony, zanim wyciekły jakiekolwiek wrażliwe dane. Dochodzenie wykazało, że pomimo uzyskania przez hakerów dostępu i pozostawienia trwałych plików i wpisów w rejestrze, ofierze nie skradziono żadnych krytycznych informacji. Ten incydent podkreśla pilną potrzebę wprowadzenia wzmocnionych środków bezpieczeństwa w organizacjach w celu ochrony przed tak wyrafinowanymi zagrożeniami.

Najlepsze praktyki zwalczania ataków vishingowych

Organizacje muszą przyjąć kompleksowe strategie, aby ograniczyć ryzyko związane z atakami typu „vishing”. Bardzo ważne jest, aby najpierw zweryfikować roszczenia zgłaszane przez zewnętrznych dostawców pomocy technicznej. Pracownicy powinni potwierdzić przynależność przed udzieleniem dostępu, co zmniejsza ryzyko manipulacji ze strony cyberprzestępców.

Kontrolowanie dostępu do narzędzi zdalnego wsparcia to kolejny kluczowy aspekt solidnego poziomu bezpieczeństwa. Organizacje powinny rozważyć wdrożenie białej listy dla zatwierdzonych narzędzi, takich jak AnyDesk, i egzekwować zasady uwierzytelniania wieloskładnikowego w celu zwiększenia bezpieczeństwa. Ten krok dodaje niezbędną warstwę ochrony zapobiegającą nieautoryzowanemu dostępowi.

Szkolenia pracowników mają ogromne znaczenie w budowaniu świadomości na temat taktyk inżynierii społecznej, w tym phishingu i vishingu. Edukowanie personelu w zakresie rozpoznawania tych zagrożeń ma kluczowe znaczenie w minimalizowaniu ich podatności na przyszłe ataki. Sesje szkoleniowe powinny koncentrować się na konkretnych technikach stosowanych przez cyberprzestępców, a także na praktycznych krokach zapewniających bezpieczeństwo.

Autor wyróżnionego obrazu: Dimitri Karastelev/Unsplash